FreeNAS поддерживает интеграцию с этими службами каталогов:

- Active Directory (for Windows 2000 and higher networks)

- LDAP

- NIS

Он также поддерживает Kerberos Realms, Kerberos Keytabs и возможность добавлять дополнительные параметры в настройки Kerberos.

В этом разделе представлены все эти службы и их доступные конфигурации в графическом интерфейсе FreeNAS.

Active Directory

Active Directory (AD) — это служба для совместного использования ресурсов в сети Windows. AD можно настроить на сервере Windows под управлением Windows Server 2000 или выше или в Unix-подобной операционной системе, на которой запущена Samba версии 4.

Поскольку AD предоставляет службы аутентификации и авторизации для пользователей в сети, нет необходимости воссоздания этих учетных записей пользователей в системе FreeNAS. Вместо этого настройте службу Active Directory, чтобы она могла импортировать информацию об учетной записи, а импортированные пользователи могут иметь право доступа к общим ресурсам SMB в системе FreeNAS.

Многие изменения и улучшения были внесены в поддержку Active Directory в FreeNAS. Настоятельно рекомендуется обновить систему до последней версии FreeNAS 11.1, прежде чем пытаться интегрировать Active Directory.

Перед настройкой службы Active Directory убедитесь, что разрешение имен настроено правильно. ping доменное имя контроллера домена Active Directory из Shell в системе FreeNAS. Если ping не удается, проверьте DNS-сервер и настройки шлюза по умолчанию в Network ‣ Global Configuration в системе FreeNAS.

Добавьте DNS-запись для системы FreeNAS на сервере Windows и убедитесь, что имя хоста системы FreeNAS можно отследить от контроллера домена.

Active Directory использует Kerberos, который является чувствительным к времени протоколом. Время как на FreeNAS, так и на контроллере домена Active Directory не может быть синхронизировано более чем на несколько минут. Лучший способ обеспечить то же время работы в обеих системах — это настроить обе системы:

- используйте тот же NTP-сервер (установленный в System ‣ NTP Servers в системе FreeNAS)

- имейте тот же часовой пояс

- настройте, как на локальное, так и на универсальное время на уровне BIOS

На рисунке ниже показан экран, который появляется, когда выбрана Directory Service ‣ Active Directory.

Некоторые настройки доступны только в расширенном режиме. Чтобы увидеть эти настройки, нажмите Advanced Mode (Расширенный режим) или настройте систему, чтобы всегда отображать эти параметры, установив Show advanced fields by default (Показывать расширенные поля по умолчанию в System ‣ Advanced).

Параметры конфигурации Active Directory

Domain Name (DNS/Realm-Name)

Тип string. Имя домена Active Directory (example.com) или дочернего домена (sales.example.com). Этот параметр является обязательным, и GUI отказывается сохранять настройки, если контроллер домена для указанного домена не может быть найден.

Domain Account Name

Тип string. Имя учетной записи администратора Active Directory. Этот параметр является обязательным, и GUI откажется сохранять настройки, если он не может подключиться к контроллеру домена, используя это имя учетной записи.

Domain Account Password

Тип string. Пароль учетной записи администратора Active Directory. Этот параметр является обязательным, и GUI отказывается сохранять настройки, если он не может подключиться к контроллеру домена, используя этот пароль

AD check connectivity frequency (seconds)

Тип integer. Как часто проверять, активны ли службы Active Directory.

How many recovery attempts

Тип integer. Количество попыток повторного подключения к серверу Active Directory. Начинается всегда, когда установлено значение 0.

Enable Monitoring

Тип checkbox. Перезагрузите Active Directory автоматически, если служба отключена.

Encryption Mode

Тип drop-down menu. Возможные значения: Выкл., SSL или TLS.

Certificate

Тип drop-down menu. Выберите сертификат сервера Active Directory, если используются SSL-соединения. Если сертификат еще не существует, создайте CA, затем создайте сертификат на сервере Active Directory и импортируйте его в систему FreeNAS с сертификатами.

Verbose logging

Тип checkbox. Когда отмечено, журналы пытаются присоединиться к домену в /var/log/messages.

UNIX extensions

Тип checkbox. Только если AD-сервер явно настроен для сопоставления разрешений для пользователей UNIX. Включение обеспечивает постоянные UID и GUID, в противном случае пользователи / группы отображаются в диапазон UID / GUID, настроенный в Samba.

Allow Trusted Domains

Тип checkbox. Включать только в том случае, если в сети есть активные доверительные отношения между domain/forest trusts (доменом/лесом — https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2003/cc757352(v=ws.10)), и файлы должны управляться в нескольких доменах.

Следует использовать с осторожностью, поскольку он будет генерировать больше трафика winbindd, замедляя возможность фильтрации через информацию о пользователе и группе.

Use Default Domain

Тип checkbox. Отменить добавление имени домена к имени пользователя. Если разрешено использование доверенных доменов, а в нескольких доменах используются одни и те же имена пользователей, отключите их, чтобы предотвратить конфликты имен.

Allow DNS updates

Тип checkbox. Отключите, чтобы отключить Samba при выполнении DNS-обновлений при подключении к домену.

Disable Active Directory user/group cache

Тип checkbox. Установите для отключения кэширования пользователей и групп AD. Это полезно, если система не может связываться с доменом с большим количеством пользователей или групп.

Site Name

Тип string. Относительное различающееся имя объекта сайта в Active Directory.

Domain Controller

Тип string. Автоматически добавляется в запись SRV для домена, и, когда задано несколько контроллеров, FreeNAS выбирает ближайший DC, который отвечает. Использует краткую форму полного доменного имени. Примером может служить sampleserver.

Global Catalog Server

Тип string. Если указано имя хоста сервера глобального каталога, убедитесь, что оно разрешимо.

Kerberos Realm

Тип drop-down menu. Выберите область, созданную с помощью команд в Kerberos Realms.

Kerberos Principal

Тип drop-down menu. Перейдите к местоположению ключа, созданного с помощью инструкций в Kerberos Keytabs.

AD timeout

Тип integer. В секундах увеличить, если служба AD не запускается после подключения к домену.

DNS timeout

Тип integer. В секундах увеличить, если AD DNS запрашивает таймаут.

Idmap backend

Тип drop-down menu and Edit. Выберите бэкэнд для использования сопоставления идентификаторов безопасности Windows (SID) с UNID UID и GID.

Смотри инфу ниже для краткого изложения доступных бэкендов. Нажмите ссылку «Изменить», чтобы настроить бэкэнд.

Windbind NSS Info

Тип drop-down menu. Определяет схему, используемую при запросе AD для информации о пользователе / группе. rfc2307 использует поддержку схемы RFC2307, включенную в Windows 2003 R2, sfu20 предназначен для служб Unix 3.0 или 3.5, а sfu — для служб Unix 2.0.

SASL wrapping

Тип drop-down menu. Определяет, как передается трафик LDAP. Можно выбрать plain (обычный текст), sign (только для подписки) или seal (подписанной и зашифрованной). Windows 2000 с пакетом обновления 3 (SP3) и новее можно настроить на принудительное подключение подписных подключений LDAP.

Enable

Тип checkbox. Включите службу Active Directory.

NetBIOS name

Тип string. Ограничено до 15 символов. Автоматически заполняется исходное имя хоста (hostname) системы. Это должно отличаться от имени рабочей группы.

NetBIOS alias

Тип string. Ограничено до 15 символов.

ID Mapping Backends

Ниже собраны бэкэнды, доступные в раскрывающемся меню Idmap backend. У каждого бэкэнда есть своя собственная страница руководства, которая дает детали реализации. Поскольку выбор неправильного бэкэнд приведет к разрыву интеграции Active Directory, во время внесения изменений в этот параметр появится всплывающее меню.

ad

Сервер AD использует расширения RFC2307 или Services For Unix. Сопоставление должно быть обеспечено заранее, добавив атрибуты uidNumber для пользователей и атрибуты gidNumber для групп в AD.

autorid

Подобно rid, но автоматически настраивает диапазон, который будет использоваться для каждого домена, поэтому нет необходимости указывать определенный диапазон для каждого домена в лесу. Единственной необходимой конфигурацией является диапазон UID / GID для использования для сопоставлений пользователей и групп и дополнительный размер для диапазонов.

fruit

Создайте идентификаторы так, как это делает Apple Mac OS X, поэтому UID и GID могут быть одинаковыми на всех серверах FreeNAS в сети. Для использования в средах LDAP, где Apple Open Directory является авторитетным сервером LDAP.

ldap

Сохраняет и извлекает таблицы отображения в службе каталогов LDAP. По умолчанию для службы каталогов LDAP.

nss

Предоставляет простой способ гарантировать, что SID для пользователя Unix будет отображаться как назначенный соответствующему пользователю домена.

rfc2307

Для обеспечения сопоставления между именем и SID требуется сервер AD, чтобы обеспечить сопоставление между именем и идентификатором UID / GID.

rid

По умолчанию для AD. Требуется явная конфигурация idmap для каждого домена с использованием непересекающихся диапазонов, где должен быть определен диапазон idmap для записи по умолчанию, используя бэкэнд, такой как tdb или ldap.

script

Хранит таблицы сопоставления для кластерных сред в winbind_cache tdb.

tdb

Байт по умолчанию, используемый winbindd для хранения таблиц сопоставления.

tdb2

Замените tdb, используемый winbindd в кластерных средах.

Нажмите Rebuild Directory Service Cache (Восстановить кеш-сервис службы каталогов), если новому пользователю Active Directory необходим немедленный доступ к FreeNAS. Это происходит автоматически один раз в день в качестве задания cron.

Примечание

Active Directory помещает ограничения, по которым символы разрешены в именах доменов и NetBIOS, ограничивает длину этих имен до 15 символов. Если есть проблемы с подключением к царству (realm), проверьте, что в настройках не указаны запрещенные символы. Пароль учетной записи администратора не может содержать символ $. Если в пароле администратора домена существует $, kinit сообщит об ошибке «Неправильная пароли», и ldap_bind сообщит об ошибке «Неверные учетные данные (49)».

Через несколько минут после настройки службы Active Directory для информации AD будет заполнена система FreeNAS. После заполнения пользователи и группы AD будут доступны в раскрывающихся меню экрана Permissions (Разрешения) тома/набора данных. По соображениям производительности каждый доступный пользователь может не отображаться в списке. Однако при вводе имени пользователя он автоматически заполнит все применимые пользователи.

Пользователи и группы Active Directory, импортированные в систему FreeNAS, отображаются путем ввода команд в оболочке FreeNAS:

- Просмотр пользователей: wbinfo -u

- Просмотр групп: wbinfo -g

Кроме того, wbinfo -t проверяет соединение и, в случае успеха, показывает сообщение, подобное:

checking the trust secret for domain YOURDOMAIN via RPC calls succeeded

Чтобы вручную проверить, что указанный пользователь может пройти проверку подлинности, используйте net ads join -S dcname -U username.

getent passwd и getent group могут предоставить дополнительную информацию об устранении неполадок, если в выводе нет ни пользователей, ни групп.

Совет

Иногда пользователи сети не отображаются в раскрывающемся меню экрана Permissions (Разрешения), но команды wbinfo отображают этих пользователей. Обычно это связано с тем, что система FreeNAS занимает больше 10 секунд, чтобы присоединиться к Active Directory. Увеличьте значение тайм-аута AD до 60 секунд.

Чтобы изменить сертификат, установите для Encryption Mode (режима шифрования) значение Off (Выкл), Затем отключите AD, сняв флажок «Включить». Нажмите «Сохранить». Выберите новый сертификат, установите режим шифрования по желанию, установите флажок Включить для повторного включения AD и нажмите «Сохранить», чтобы перезапустить AD.

Советы по устранению неполадок

При запуске AD в смешанном домене 2003/2008 см. Это сообщение для инструкций, чтобы предотвратить повреждение защищенного ключа канала. (https://forums.freenas.org/index.php?threads/2008r2-2003-mixed-domain.1931/)

Active Directory использует DNS для определения местоположения контроллеров домена и серверов глобального каталога в сети. Используйте host -t srv _ldap._tcp.domainname.com, чтобы определить SRV-записи сети и изменить вес и/или приоритет записи SRV, чтобы отобразить самый быстрый сервер. Более подробную информацию о записях SRV можно найти в статье Technet. Как поддерживается поддержка DNS для Active Directory. (https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2003/cc759550(v=ws.10))

Используемая область зависит от приоритета в записи SRV DNS. DNS может переопределять настройки Active Directory системы. Если вы не можете подключиться к правильной области, проверьте записи SRV на DNS-сервере.

Если кеш перестает синхронизироваться из-за снятия и повторного подключения к серверу AD, повторите синхронизацию кеша с помощью Directory Service ‣ Active Directory ‣ Rebuild Directory Service Cache

Истекший пароль для учетной записи администратора приведет к сбою kinit. Убедитесь, что пароль по-прежнему действителен. Кроме того, двойная проверка пароля на используемой учетной записи AD не включает пробелы, специальные символы и не является необычно длинной.

Если версия сервера Windows ниже 2008 R2, попробуйте создать запись «Компьютер» в подразделении сервера Windows. При создании этой записи введите имя хоста FreeNAS в поле имени. Убедитесь, что оно меньше 15 символов, с тем же именем, что и в поле «Имя хоста» в «Глобальной конфигурации сети» и с тем же именем NetBIOS в Directory Service ‣ Active Directory. Убедитесь, что имя хоста контроллера домена установлено в поле Domain Controller (Контроллер домена) службы каталогов «Active Directory».

Если система не присоединится к домену

Если система не присоединится к домену Active Directory, запустите эти команды в указанном порядке. команды echo возвратят значение 0, а klist покажет билет Kerberos:

sqlite3 /data/freenas-v1.db «update directoryservice_activedirectory set ad_enable=1;»

echo $?

service ix-kerberos start

service ix-nsswitch start

service ix-kinit start

service ix-kinit status

echo $?

klist

Если кеш перестает синхронизироваться из-за снятия и повторного подключения к серверу AD, повторите синхронизацию кеша с помощью Directory Service ‣ Active Directory ‣ Rebuild Directory Service Cache

Примечание

Если какая-либо из команд выйдет из строя или приведет к трассировке, создайте отчет об ошибке на странице https://redmine.ixsystems.com/projects/freenas/issues, которая включает команды в том порядке, в котором они выполнялись, и точная формулировка сообщение об ошибке или трассировку.

Затем выполняйте только эти две команды, если расширения Unix установлены в расширенном режиме, и keytab был загружен с помощью Kerberos Keytabs:

service ix-sssd start

service sssd start

Наконец, запустите эти команды. echo возвращает 0, если что-то не пошло не так:

python /usr/local/www/freenasUI/middleware/notifier.py start cifs

service ix-activedirectory start

service ix-activedirectory status

echo $?

python /usr/local/www/freenasUI/middleware/notifier.py restart cifs

service ix-pam start

service ix-cache start &

LDAP

FreeNAS включает клиента OpenLDAP для доступа к информации с сервера LDAP. Сервер LDAP предоставляет службы каталогов для поиска сетевых ресурсов, таких как пользователи и связанные с ними разрешения. Примеры серверов LDAP включают Microsoft Server (2000 и более поздние версии), Mac OS X Server, Novell eDirectory и OpenLDAP, работающие в BSD или Linux. Если сервер LDAP работает в сети, настройте службу FreeNAS LDAP, чтобы пользователи сети могли аутентифицироваться на сервере LDAP и иметь авторизованный доступ к данным, хранящимся в системе FreeNAS.

Примечание

Аутентификация LDAP для общих ресурсов SMB отключается, если только каталог LDAP не настроен и не заполнен атрибутами Samba. Самым популярным скриптом для выполнения этой задачи является smbldap-tools. Кроме того, сервер LDAP должен поддерживать SSL / TLS, а сертификат для сервера LDAP CA должен быть импортирован с сертификатами System ‣ Certificates ‣ Import Certificate. Обратите внимание, что сертификаты, отличные от CA, в настоящее время не поддерживаются.

Совет

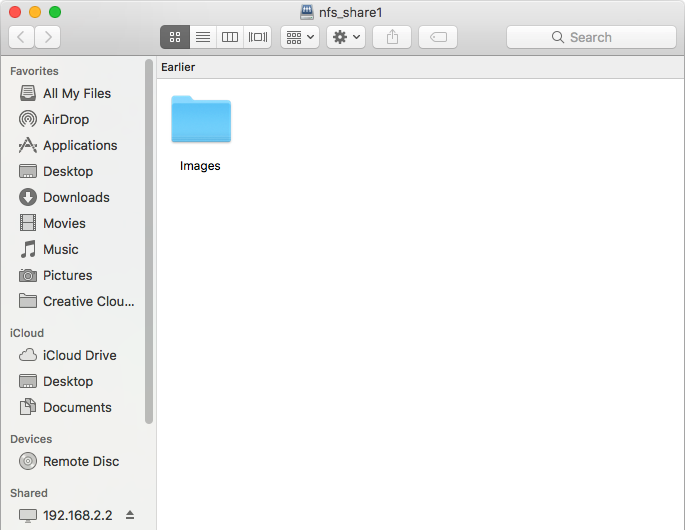

Apple Open Directory — это служба каталогов, совместимая с LDAP, в которую можно интегрировать FreeNAS. См. FreeNAS с Open Directory в средах Mac OS X. (https://forums.freenas.org/index.php?threads/howto-freenas-with-open-directory-in-mac-os-x-environments.46493/)

На рисунке показан экран конфигурации LDAP, который отображается после нажатия Directory Service ‣ LDAP.

Параметры конфигурации LDAP в FreeNAS

Некоторые настройки доступны только в расширенном режиме. Чтобы увидеть эти настройки, нажмите кнопку Advanced Mode (Расширенный режим) или настройте систему, чтобы всегда отображать эти параметры, установив флажок Show advanced fields by default в System ‣ Advanced.

Те, кто знаком с терминологией LDAP, должны прочитать Руководство администратора OpenLDAP Software 2.4. (http://www.openldap.org/doc/admin24/)

Hostname

Тип string. Имя хоста или IP-адрес сервера LDAP.

Base DN

Тип string. Верхний уровень дерева каталогов LDAP, который будет использоваться при поиске ресурсов. Пример: dc = test, dc = org.

Bind DN

Тип string. Имя учетной записи администратора на сервере LDAP. Пример: cn = Manager, dc = test, dc = org.

Bind password

Тип string. Пароль для корневого связывания DN. (Root bind DN)

Allow Anonymous Binding

Тип checkbox. Поручает LDAP-серверу не предоставлять аутентификацию и разрешать доступ к чтению и записи любому клиенту.

User Suffix

Тип string. Необязательный. Может быть добавлено к имени, когда учетная запись пользователя будет добавлена в каталог LDAP. Пример: отдел или название компании.

Group Suffix

Тип string. Необязательный. Может добавляться к имени, когда группа добавляется в каталог LDAP. Пример: отдел или название компании.

Password Suffix

Тип string. Необязательный. Может быть добавлен к паролю при добавлении пароля в каталог LDAP.

Machine Suffix

Тип string. Необязательный. Может быть добавлено к имени, когда система добавлена в каталог LDAP. Пример: сервер, учет.

SUDO Suffix

Тип string. Используйте, если пользователям на основе LDAP нужен доступ суперпользователя.

Kerberos Realm

Тип drop-down menu. Выберите область, созданную с помощью команд в Kerberos Realms.

Kerberos Principal

Тип drop-down menu. Перейдите к местоположению принципала в keytab, созданном, как описано в Kerberos Keytabs.

Encryption Mode

Тип drop-down menu. Возможные значения: Выкл., SSL или TLS. Обратите внимание, что для проверки подлинности необходимо выбрать протокол SSL или TLS и сертификат.

Certificate

Тип drop-down menu. Выберите сертификат CA LDAP (требуется, если используется аутентификация). Сертификат для CA сервера LDAP должен быть сначала импортирован с сертификатами System ‣ Certificates ‣ Import Certificate.

LDAP timeout

Тип integer. Увеличьте это значение (в секундах), если вы получите тайм-аут Kerberos.

DNS timeout

Тип integer. Увеличьте это значение (в секундах), если DNS запрашивает таймаут.

Idmap backend

Тип drop-down menu and Edit. Выберите бэкэнд для использования сопоставления идентификаторов безопасности Windows (SID) с UNID UID и GID. Нажмите ссылку «Изменить», чтобы настроить выбранный сервер.

Samba Schema

Тип checkbox. Установите, если требуется проверка подлинности LDAP для общих ресурсов SMB, и сервер LDAP уже настроен с атрибутами Samba.

Auxiliary Parameters

Тип string. Дополнительные параметры для sssd.conf (5). (https://jhrozek.fedorapeople.org/sssd/1.11.6/man/sssd.conf.5.html)

Schema

Тип drop-down menu. Если Samba Schema установлен, выберите используемую схему. Возможны варианты rfc2307 и rfc2307bis.

Enable

Тип checkbox. Отключите, чтобы отключить конфигурацию, не удаляя ее.

NetBIOS Name

Тип string. Ограничено до 15 символов. Автоматически заполняется исходное имя хоста системы. Это должно отличаться от имени рабочей группы

NetBIOS Alias

Тип string. Ограничено до 15 символов.

Нажмите кнопку Rebuild Directory Cache после добавления пользователя в LDAP, которому необходим немедленный доступ к FreeNAS®. В противном случае это происходит автоматически один раз в день в качестве задания cron.

Примечание

FreeNAS автоматически добавляет корневое DN. Это означает, что область и корень DN не должны включаться при настройке пользовательских, групповых, парольных и машинных суффиксов.

Пользователи и группы LDAP отображаются в раскрывающихся меню экрана guilabel: Permissions набора данных после настройки службы LDAP. Введите getent passwd из Shell, чтобы проверить, были ли пользователи импортированы. Тип getent group для проверки того, что группы были импортированы.

Если пользователей и групп нет в списке, см. Общие ошибки, возникающие при использовании программного обеспечения OpenLDAP для распространенных ошибок и способы их устранения. При устранении неполадок LDAP откройте «Шелл» и найдите сообщения об ошибках в /var/log/auth.log.

(http://www.openldap.org/doc/admin24/appendix-common-errors.html)

NIS

Служба сетевой информации (NIS) поддерживает и распространяет центральный каталог данных пользователя и группы Unix, имена хостов, псевдонимы электронной почты и другие текстовые таблицы информации. Если в сети запущен сервер NIS, система FreeNAS может быть настроена на импорт пользователей и групп из каталога NIS.

Примечание

В Windows Server 2016 Microsoft удалила роль Identity Management для Unix (IDMU) и роли сервера NIS.

Смотри «Разъяснение относительно статуса управления идентификацией для роли Unix (IDMU) и NIS Server в техническом просмотре Windows Server 2016 и далее». (https://blogs.technet.microsoft.com/activedirectoryua/2016/02/09/identity-management-for-unix-idmu-is-deprecated-in-windows-server/)

На рисунке показан экран конфигурации, который открывается после навигации по Directory Service ‣ NIS.

Параметры конфигурации NIS

NIS domain

Тип string. Название домена NIS.

NIS servers

Тип string. Список имен хостов или IP-адресов, разделенных запятыми.

Secure mode

Тип checkbox. Если установлено, ypbind (8) откажется связываться с любым сервером NIS, который не запущен с правами администратора, с номером порта TCP более 1024. (https://www.freebsd.org/cgi/man.cgi?query=ypbind)

Manycast

Тип checkbox. Если установлено, ypbind будет привязываться к серверу, который отвечает самым быстрым. Это полезно, когда локальный сервер NIS не доступен в той же подсети.

Enable

Тип checkbox. Отключите, чтобы отключить конфигурацию, не удаляя ее.

Нажмите кнопку Rebuild Directory Service Cache (Восстановить каталоги службы каталогов) после добавления пользователя в NIS, которому необходим немедленный доступ к FreeNAS. В противном случае это происходит автоматически один раз в день в качестве задания cron.

Области Kerberos — Kerberos Realms

Для локальной системы в FreeNAS создается область Kerberos по умолчанию. Directory Service ‣ Kerberos Realms может использоваться для просмотра и добавления областей Kerberos. Если в сети есть KDC, нажмите Add kerberos realm (Добавить область кербероса), чтобы добавить область.

Настраиваемые параметры областей Kerberos.

Некоторые настройки доступны только в расширенном режиме. Чтобы просмотреть эти параметры, нажмите «Расширенный режим» или настройте систему, чтобы всегда отображать эти параметры, установив флажок «Показывать дополнительные поля по умолчанию в System ‣ Advanced».

Realm

Тип string. Обязательный. Название области.

KDC

Тип string. Название центра распространения ключей.

Admin Server

Тип string. Сервер, на котором выполняются все изменения в базе данных.

Password Server

Тип string. Сервер, на котором выполняются все изменения пароля.

Kerberos Keytabs

Ключи Kerberos используются для подключения к Active Directory или LDAP без пароля. Это означает, что пароль для учетной записи администратора Active Directory или LDAP не нужно сохранять в базе данных конфигурации FreeNAS®, что представляет угрозу безопасности в некоторых средах.

При использовании keytab рекомендуется создавать и использовать менее привилегированную учетную запись для выполнения требуемых запросов, поскольку пароль для этой учетной записи будет храниться в базе данных конфигурации FreeNAS. Чтобы создать keytab в системе Windows, используйте следующие команды:

ktpass.exe -out hostname.keytab host/ hostname@DOMAINNAME -ptype KRB5_NT_PRINCIPAL -mapuser DOMAIN\username -pass userpass

setspn -A host/ hostname@DOMAINNAME DOMAIN\username

где:

- hostname — это полное имя хоста контроллера домена.

- DOMAINNAME — это доменное имя во всех шапках.

- DOMAIN — это короткое имя домена до 2000 года.

- username — это имя привилегированной учетной записи.

- userpass — это пароль, связанный с именем пользователя.

Это создаст keytab с достаточными привилегиями для предоставления билетов (tickets).

После создания keytab используйте Directory Service ‣ Kerberos Keytabs ‣ Add kerberos keytab, чтобы добавить его в систему FreeNAS.

Чтобы указать службе Active Directory использовать keytab, выберите установленную keytab, используя раскрывающееся меню Keybab Kerberos в Directory Service ‣ Active Directory. При использовании keytab с Active Directory убедитесь, что «username» и «userpass» в keytab соответствуют полям Domain Account Name (Имя учетной записи домена) и Domain Account Password (Пароль учетной записи домена) в службе каталогов Active Directory.

Чтобы указать LDAP для использования принципала из keytab, выберите принципала из раскрывающегося меню Kerberos Principal в Directory Service ‣ LDAP.

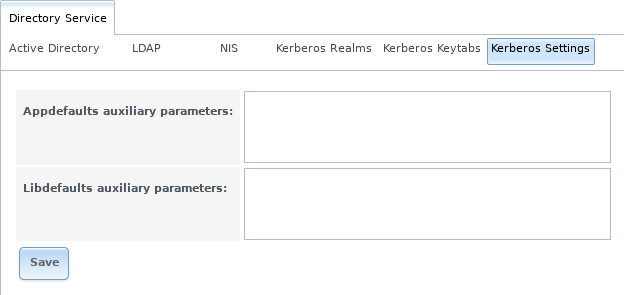

Kerberos Settings

Чтобы настроить дополнительные параметры Kerberos, используйте Directory Service ‣ Kerberos Settings. На рисунке показаны доступные поля:

- Вспомогательные параметры Appdefaults: содержат настройки, используемые некоторыми приложениями Kerberos. Доступные настройки и их синтаксис перечислены в разделе [appdefaults] файла krb.conf (5) (http://web.mit.edu/kerberos/krb5-1.12/doc/admin/conf_files/krb5_conf.html#appdefaults)

- Дополнительные параметры Libdefaults: содержит настройки, используемые библиотекой Kerberos. Доступные настройки и их синтаксис перечислены в разделе [libdefaults] файла krb.conf (5). (http://web.mit.edu/kerberos/krb5-1.12/doc/admin/conf_files/krb5_conf.html#libdefaults)